Сегодня Microsoft выпускает внеплановое обновление безопасности для поддерживаемых версий Windows 10. Обновление программного обеспечения является частью ряда исправлений, которые будут защищать от недавно обнаруженной ошибки процессора в наборах микросхем Intel, AMD и ARM.

Источники, знакомые с планами Microsoft сообщают, что компания выпустит обновление для Windows, которое будет автоматически применено к машинам Windows 10 сегодня. Обновление также будет доступно для старых и поддерживаемых версий Windows сегодня, но системы, работающие под управлением операционных систем, таких как Windows 7 или Windows 8, не будут автоматически обновляться через Центр обновления Windows до следующего вторника. Windows 10 будет автоматически обновляться сегодня.

Что известно?

Хотя Microsoft быстро решает эти проблемы, исправления будут также зависеть от обновлений прошивки от Intel, AMD или других поставщиков, которые развертываются. Некоторым поставщикам антивирусных программ также необходимо будет обновить свое программное обеспечение для правильной работы с новыми исправлениями, поскольку изменения связаны с доступом на уровне ядра.

Представители компании Microsoft официально подтвердили выпуск экстренного обновления. «Мы знаем об этой отраслевой проблеме и тесно сотрудничаем с производителями чипов для разработки и тестирования смягчающих мер для защиты наших клиентов. Мы находимся в процессе развертывания смягчений для облачных сервисов, а также выпустили обновления для защиты клиентов Windows от уязвимостей, влияющих на поддерживаемые аппаратные чипы от Intel, ARM и AMD. Мы не получили никакой информации, чтобы указать, что эти уязвимости использовались для атаки наших клиентов».

Уязвимость процессоров Intel, ARM и AMD ставит под удар Windows, Linux и macOS?

Детали уязвимости станут известны позже в этом месяце, после того, как будут выпущены необходимые обновления (Linux уже, апдейт для Windows на подходе, Apple традиционно отмалчивается). Суть проблемы в следующем: современные операционные системы случайным образом меняют расположение кода ядра при каждой загрузке, но так как процессоры Intel с архитектурой x86-64 выполняют инструкции доступа к памяти без дополнительной проверки на безопасность, приложение может прочитать закрытые данные. Обычные программы так не делают, но это еще одна лазейка для хакеров.

Для решения проблемы разработчикам придется отделить память ядра от памяти пользовательских процессов (модель KPTI или Kernel Page Table Isolation). При этом процессору придется каждый раз сбрасывать буфер ассоциативной трансляции TLB при входе в ядро, что сильно сказывается на скорости работы. В чипах последних лет это не так заметно благодаря поддержке функций PCID/ASID.

Для решения проблемы разработчикам придется отделить память ядра от памяти пользовательских процессов (модель KPTI или Kernel Page Table Isolation). При этом процессору придется каждый раз сбрасывать буфер ассоциативной трансляции TLB при входе в ядро, что сильно сказывается на скорости работы. В чипах последних лет это не так заметно благодаря поддержке функций PCID/ASID.

Первые тесты показали, что переход на KPTI не окажет серьезного влияния на производительность в играх, а вот при работе с базами данных (PostgreSQL, Redis) разница уже заметна. Как отмечают эксперты, в результате больше всего пострадают платформы облачных вычислений и виртуализации, включая Amazon Web Services, Microsoft Azure и Google Compute Engine.

Что известно про AMD?

Сначала была информация, что процессоры AMD данная проблема не затронула, но позже появилось сообщение, что все же в AMD она тоже существует. Еще в конце прошлого года сотрудник AMD Томас Лендаки заявил, что последние процессоры AMD (Opteron, Ryzen, EPYC и т. д.) обладают иммунитетом к вышеописанной уязвимости. Однако радость поклонников «красных» оказалась преждевременной — разработчики, похоже, решили не учитывать защищенность архитектуры AMD от подобного типа атак и выпустить универсальные исправления KPTI [Kernel Page Table Isolation] для всех систем. По крайней мере, на это указывает исправленная версия ядра Linux под порядковым номером 4.15, которая считает, что AMD содержат уязвимость.

На данный момент существует высокая вероятность, что разработчики ОС попросту проигнорируют иммунитет чипов AMD и не добавят их в исключение. Как результат, после выпуска исправлений KPTI с производительностью систем на процессорах AMD случится ровно то же самое, что и с машинами на чипах Intel. То есть, она существенно снизится. Но будем надеяться, что «красные» найдут нужные слова, и разработчики все же сделают исключение для компании. Пока что все подробности касательно уязвимости держатся в строгом секрете, полный отчет должны опубликовать ближе к концу месяца после выпуска исправлений.

Отметим, что архитектура ARM64 вроде как тоже подвержена уязвимости, но каковы будут последствия внедрения исправлений для пользователей смартфонов, пока неизвестно.

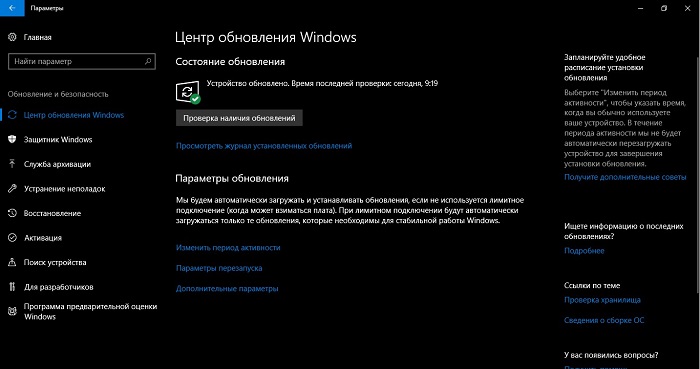

Можно ли уже получить экстренное обновление Windows?

На момент написания новости еще не было критического обновления Windows 10. Проверить наличие обновления довольно просто. Для этого откройте Параметры-Обновление и Безопасность, кликните на Проверка наличия обновления.

Система автоматически загрузит и установит необходимое критическое обновление. Если же вам не терпится получить данное обновление, то можете загрузить его из каталога обновлений Microsoft. Мы же рекомендуем вам дождаться, когда критическое обновление появится в Центре обновлений Windows 10.

Система автоматически загрузит и установит необходимое критическое обновление. Если же вам не терпится получить данное обновление, то можете загрузить его из каталога обновлений Microsoft. Мы же рекомендуем вам дождаться, когда критическое обновление появится в Центре обновлений Windows 10.

Источник: The Verge