В Интернете все больше разговоров о новой угрозе: вирусе VPNFilter, который заразил уже сотни тысяч роутеров и может заблокировать доступ в Интернет в любой момент. Грозит ли это украинским интернет-пользователям и как уберечься? Обо всем более подробно.

Содержание

- С чего всё началось?

- Почему этому уделяется огромное внимание?

- Где источник угрозы?

- Как определить, каким именно устройствам грозит новая хакерская атака?

- Как происходит заражение?

- Особенности надвигающейся атаки

- В чем основные угрозы?

- Как защититься от новейшей кибератаки?

- Что же делать пользователям сейчас?

С чего всё началось?

Несколько месяцев назад исследовательский проект по безопасности под названием Talos обнаружил возможного государственного или международного агента широкого использования, который работает над формированием сложной модульной системы вредоносных программ. Эту систему назвали VPNFilter. Окончательное исследование еще не завершено, однако исследовательские группы и эксперты настаивают на том, что действовать следует уже сейчас. Причина довольно весома и кроется в параллели нового вредоносного ПО с кодом в версиях BlackEnergy. Последний был ответственным за несколько крупномасштабных атак на целевые устройства в Украине в энергетической системе нашего государства. Сейчас началось формирование ботнета из зараженных компьютеров и устройств с Украиной. Оно происходит с использованием инфраструктуры, команд и систем управления (C2), предназначенных для Украины.

Несколько месяцев назад исследовательский проект по безопасности под названием Talos обнаружил возможного государственного или международного агента широкого использования, который работает над формированием сложной модульной системы вредоносных программ. Эту систему назвали VPNFilter. Окончательное исследование еще не завершено, однако исследовательские группы и эксперты настаивают на том, что действовать следует уже сейчас. Причина довольно весома и кроется в параллели нового вредоносного ПО с кодом в версиях BlackEnergy. Последний был ответственным за несколько крупномасштабных атак на целевые устройства в Украине в энергетической системе нашего государства. Сейчас началось формирование ботнета из зараженных компьютеров и устройств с Украиной. Оно происходит с использованием инфраструктуры, команд и систем управления (C2), предназначенных для Украины.

Почему этому уделяется огромное внимание?

И масштабы, и потенциальная разрушительная способность этой операции беспокоят исследователей. Предварительная оценка количества уже зараженных устройств — минимум 500 тыс. в менее 54 странах. Известны устройства, на которые влияет VPNFilter — это сетевое оборудование Linksys, MikroTik, NETGEAR и TP-Link в системе малого и домашнего офиса (SOHO), а также на устройствах с поддержкой сетевых устройств QNAP (NAS). Вот полный список устройств, которые восприимчивы к хакерской атаке:

- Linksys Devices: E1200, E2500, WRVS4400N

- Mikrotik RouterOS Versions for Cloud Core Routers: 1016, 1036, 1072

- Netgear Devices: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000; QNAP Devices: TS251, TS439 Pro, Other QNAP NAS devices running QTS software

- TP-Link Devices R600VPN

Как видим, среди устройств, которые восприимчивы к хакерской атаке, нет роутеров компании Xiaomi.

Важность новой угрозы в том, что компоненты вредоносного программного обеспечения VPNFilter позволяют воровать учетные данные веб-узла и следить за протоколами Modbus SCADA. Наконец, вредоносное ПО имеет деструктивную способность, которая может сделать инфицированное устройство непригодным для использования. Разрушение устройств таким образом может происходить как по отдельности, так и одновременно для сотен тысяч устройств во всем мире. По сути это атака на инфраструктуру на уровне пользователей. Иными словами, атака нацелена на роутеры простых пользователей.

Важность новой угрозы в том, что компоненты вредоносного программного обеспечения VPNFilter позволяют воровать учетные данные веб-узла и следить за протоколами Modbus SCADA. Наконец, вредоносное ПО имеет деструктивную способность, которая может сделать инфицированное устройство непригодным для использования. Разрушение устройств таким образом может происходить как по отдельности, так и одновременно для сотен тысяч устройств во всем мире. По сути это атака на инфраструктуру на уровне пользователей. Иными словами, атака нацелена на роутеры простых пользователей.

Где источник угрозы?

По сути в вирусах VPNFilter используется код, который применялся во время предыдущих кибератак. Те атаки велись с территории РФ или при участии кремлевской власти. Общий код между новым ПО и вирусом-вымогателем NotPetya указывает на то, что атака направлена в первую очередь на Украину. Заражение началось в начале мая 2018 года и должно достичь пикового значения ко Дню Конституции Украины. Вирус NotPetya атаковал именно в этот период в июне 2017 года. В предрождественский и предновогодний периоды аналогичные вирусы атаковали украинскую энергетическую систему в 2015 и 2016 годах. Уже выдвигаются версии, что украинских болельщиков таким образом хотят лишить возможности посмотреть финал Лиги Чемпионов, который сегодня состоится в Киеве на НСК «Олимпийский».

Как определить, каким именно устройствам грозит новая хакерская атака?

Тип устройств, на которые направлена атака, трудно защитить. Они часто находятся подключенными к общей сети интернет, не имеют системы защиты от вторжения (IPS), и обычно не имеют существующей системы защиты на основе хоста, такой как антивирусный (AV) пакет. Большинство из этих устройств, особенно в старых версиях, имеют общедоступные параметры подключения и характеристики, которые делают подключение сравнительно простым. Поэтому если у вас есть роутер — скорее всего, его уже сломали или попытались сломать.

Как происходит заражение?

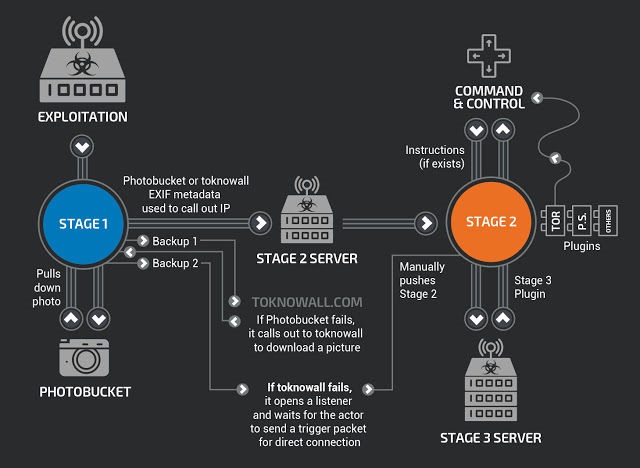

Вредоносное программное обеспечение VPNFilter — это многоступенчатая модульная платформа, обладает универсальными возможностями для поддержки интеллектуального сбора и разрушительных операций с использованием кибератак. Атака будет разворачиваться в несколько этапов.

На первой стадии это вредоносное программное обеспечение способно сохраниться даже несмотря на перезагрузку устройства. Оно использует многочисленные резервные механизмы управления для выявления IP-адреса текущего сервера и развертывания следующего, второго этапа заражения.

На втором этапе происходит критическая перезапись части прошивки в роутерах, в результате чего происходит полное или частичное блокирование и дальнейшие перезагрузки. Инициировать команду на перезапись и перезагрузки можно удаленно. Поэтому инициировать перезапуск и уничтожения роутеров можно одновременно в любой момент по желанию тех, кто контролирует атаку.

На втором этапе происходит критическая перезапись части прошивки в роутерах, в результате чего происходит полное или частичное блокирование и дальнейшие перезагрузки. Инициировать команду на перезапись и перезагрузки можно удаленно. Поэтому инициировать перезапуск и уничтожения роутеров можно одновременно в любой момент по желанию тех, кто контролирует атаку.

Существует и третий этап работы вредоносного ботнета, который формирует дополнительные возможности для контроля. В частности, речь идет о сниффер-пакетах для сбора трафика, который проходит через устройство, включая кражу учетных данных сайта и мониторинг протоколов SCADA с Modbus. Также коммуникационный модуль, который позволяет программам передавать информацию через браузер Tor с шифрованием. Могут быть еще и другие плагины, но пока о них нет дополнительной информации.

Особенности надвигающейся атаки

С высокой уверенностью эксперты говорят, что это вредоносное ПО используется для поражения чрезвычайной, труднодоступной инфраструктуры, которая может использоваться для важных операционных нужд. К числу тех, кто уже пережил заражение, входят как компании, так и государственные учреждения, и частные лица. Природа атаки имеет еще одну особенность: ошибочно ее инициаторами считать устройства, которые были заражены. Авторы атаки смогут использовать зараженную инфраструктуру для маскировки истинных источников управления устройствами.

Также вредоносное ПО может использоваться для сбора данных, которые проходят через устройство. Кроме простого перехвата, это еще и может происходить для тестирования роутеров и модемов на уязвимость к внешнему вмешательству.

Наконец, это вредоносное ПО может использоваться для проведения крупномасштабной разрушительной атаки, используя команду «kill». Такая команда приведет к полному или частичному разрушению устройств на программном и аппаратном уровне без возможности восстановления их работоспособности без специальных навыков или оборудования.

В чем основные угрозы?

С 8 мая исследователи наблюдали резкий всплеск в деятельности VPNFilter. Почти все новые жертвы находились в Украине. Также следует отметить, что большинство украинских инфицированных устройств подверглись воздействию программного обеспечения второй стадии. Именно такой код является родственным с BlackEnergy (вредоносным ПО, которое обесточивали энергетические сети в 2015 и 2016 годах). 17 мая 2018 состоялся всплеск заражений в Украине (это была годовщина подписания безвиза с ЕС). Основная опасность — это высокое число роутеров и модемов, которые могут одномоментно или за короткий срок оказаться заблокированными или отключенными, а их пользователи окажутся без связи с Интернетом.

Как защититься от новейшей кибератаки?

Защита от этой угрозы чрезвычайно сложная из-за характера устройств, что пострадали. Большинство из них подключены непосредственно к Интернету, без дополнительных параметров или устройств безопасности и услуг защиты. Кроме того, в большинстве таких устройств нет встроенных возможностей для борьбы с вредоносным программным обеспечением.

Для противодействия специалисты по кибербезопасности уже создают «черные списки» доменов и IP-адресов, а также обратились к Linksys, Mikrotik, Netgear, TP-Link и QNAP по этой проблеме. В компании также поделились этими показателями и исследованиями с международными правоохранительными органами и нашими союзниками киберугроз. Подробнее механизм заражения и противодействия ему описан на сайте исследовательской группы Talos.

Что же делать пользователям сейчас?

Прежде всего, специалисты просят не паниковать. Также они предлагают выполнить несколько простых действий, которые необходимо сделать всем:

- Пользователи маршрутизаторов SOHO и/или устройств NAS должны сбросить их до заводских настроек по умолчанию и перезагрузить, чтобы удалить потенциально разрушительные, неустойчивые стадии второго и третьего типов.

- Интернет-провайдеры, которые предоставляют своим пользователям маршрутизаторы SOHO, должны перезагрузить маршрутизаторы от имени своих клиентов.

- Если у вас есть какие-либо из устройств, о которых известно, что они могут пострадать от этой угрозы, чрезвычайно важно, чтобы вы связались с производителем, чтобы обеспечить обновление до последних версий прошивки. Если этого еще не сделано, следует обновить прошивку и применить выпущенные патчи к вашим устройствам.

- Интернет-провайдеры имеют право связаться с клиентами и напомнить им об обновлении прошивок и ПО к новейшим версиям.

Служба Безопасности Украины тоже опубликовала на своем сайте рекомендации для пользователей, чтобы предотвратить массовое заражение устройств и тем самым избежать масштабной хакерской атаки. Будьте бдительны. И помните, что именно от ваших действий зависит ваша же безопасность, в том числе и кибербезопасность.

Источник: Blog Cisco

одна сплошная пропагандень и ничего ценного !