27 июня около полудня появилась информация о том, что была совершена хакерская атака на несколько украинских банков и государственных учреждений. Позднее стало известно, что под удар попали «Новая Почта», «Укрпочта», «Укрсоцбанк», «Ощадбанк», «Укрализниця», аэропорт «Борисполь», «Эпицентр», «24 канал», ряд министерств и больниц.

В данный момент не работают банкоматы некоторых банков, закрываются отделения «Новой почты» и Укрпочты, приостановлены рейсы из аэропорта «Борисполь». Кроме крупных компаний и госструктур подверглись атаке и местные коммунальные предприятия, число пострадавших от вируса растет.

Как стало известно, за сбой в системах предприятий виновен вирус-вымогатель, который шифровал данные и требовал выкуп в биткоинах в эквиваленте $300.

Под угрозой находятся компьютеры на базе ОС Windows. В данный момент нет сообщений о том, что были заражены компьютеры на базе других операционных систем. Хакерская атака очень похожа на ту, которая была связана с вирусом WCry. В прошлый раз заражались компьютеры на базе Windows 7 и младше.

Под угрозой находятся компьютеры на базе ОС Windows. В данный момент нет сообщений о том, что были заражены компьютеры на базе других операционных систем. Хакерская атака очень похожа на ту, которая была связана с вирусом WCry. В прошлый раз заражались компьютеры на базе Windows 7 и младше.

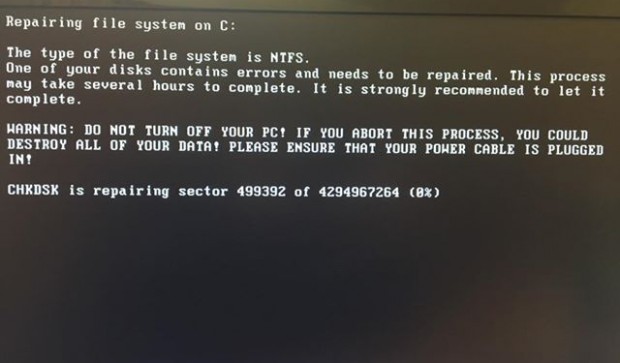

Об этом вирусе было известно еще в 2016 году. Заражение ПК происходит через открытие входящих писем – вирус может замаскироваться под фишинговую рассылку и не вызвать никаких подозрений. При заражении система «падает» и обычно пользователь пытается перезагрузить компьютер. Но именно этого делать и не стоит: после перезагрузки система полностью блокируется.

Однако, подтверждений, что это именно вирус WCry, пока нет. «Новая Почта» в своем сообщении утверждает, что вирус называется Petya.A, а издание «Лига» указывает, что это DOS/Petya.A.

Стоит ли бояться вируса домашним пользователям ПК с ОС Windows? В данный момент известно, что рассылка фишинговых писем производилась исключительно на корпоративные ящики, но, по заявлению компании ISSP, уже есть случаи заражения домашних компьютеров.

Как обезопасить себя и свой компьютер:

- принудительно обновить базу антивируса и операционную систему

- не открывать (лучше сразу блокировать) входящие письма с вложениями *.exe, *.js*, *.vbs из %AppData%

- если заражение произошло – не перезагружать компьютер!

На уровне почтового шлюза – блокировка сообщений с активным содержимым (*.vbs, *.js, *.jse, *.exe); на уровне proxy – блокировка загрузки архивов с активным содержимым (*.vbs, *.js, *.jse); блокировать SMB и WMI-порты (в первую очередь 135 и 445).