В наше время все больше людей пользуются беспроводными клавиатурами и мышами, так как последние уже практически сравнялись по цене с проводными, однако мало кто задумывается, что такие устройства не защищены от взлома.

Набор, при помощи которого можно провести атаку, можно собрать всего за несколько сотен гривен, а вестись такая атака может с расстояния до 1 км.

«Стандартные» проблемы

В настоящее время нет никакого стандарта, регулирующего безопасность беспроводных устройств ввода, которые функционируют на радиочастоте 2,4 ГГц. По этой причине вопросы защиты таких клавиатур и мышей от взлома остаются на совести производителей. При подключении самых простых моделей мышей к трансиверу (приемопередатчику) не используется никаких механизмов аутентификации, по причине чего можно выдать свое устройство за чужую мышь и перехватить управление курсором.

В отличие от многих беспроводных мышей, клавиатуры с радиоинтерфейсом, как правило, шифруют сигнал, но и это помогает далеко не всегда. Во-первых, незашифрованные команды мыши можно использовать для эмуляции ввода с клавиатуры — благодаря унификации протоколов. Такой метод, получивший название MouseJack, в феврале 2016 года показала компания Bastille Networks. Во-вторых, ряд трансиверов позволяют подключать к одному донглу более одного устройства: злоумышленники могут использовать удобную опцию, позволяющую не занимать лишние USB-разъемы, и добавить свою беспроводную клавиатуру к легитимно работающей мыши. Наконец, в некоторых, самых дешевых моделях клавиатур, данные передаются в открытом виде.

Сценарии атак

Сценарии атак

Прослушивание эфира

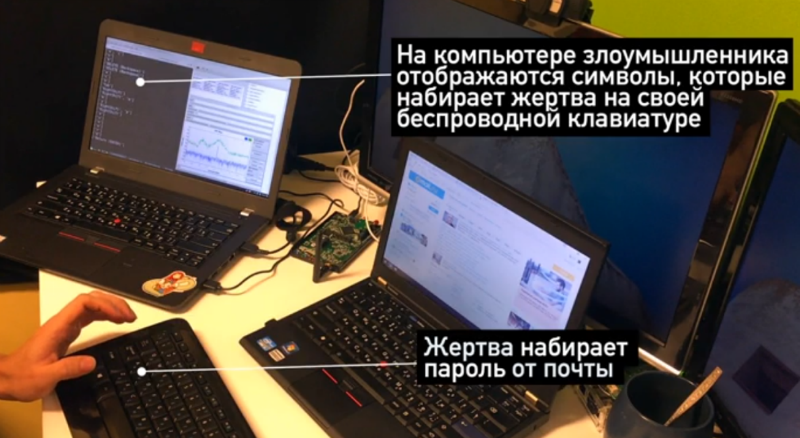

К данному сценарию относится перехват нажатий клавиш клавиатуры, которая не шифрует трафик. Такая атака грозит утечкой логинов и паролей, пин-кодов карт при онлайн-оплате, а также личной переписки. В случае, если злоумышленник узнает, как работает криптография в конкретной модели клавиатуры, скомпрометированы могут быть даже клавиатуры с шифрованием.

Фальсификация отправителя

Пользуясь тем, что трансивер не сверяет полученный пакет данных с типом передающего устройства, злоумышленники могут сами, вместо пользователя, отправить команду на нажатие клавиш мыши или клавиатуры. Таким образом можно:

- открыть консоль, ввести команды удаления всего содержимого компьютера, перезагрузить компьютер и т.п.;

- запустить браузер, ввести адрес инфицированного сайта, перейти по инфицированной ссылке, загрузить на компьютер вирус.

Вывод из строя оборудования

К этому сценарию относится разновидность атаки MouseJack. На первый взгляд данная атака относительно безобидна, однако если мышка и клавиатура установлены, например, в качестве пульта охраны или используются для работы с какими-то критически важными системами, ситуация может закончиться не лучшим образом.

Методы атаки

Методы атаки

Перехват через NRF24

Данный метод не требует серьезных финансовых вложений и знаний в области радиосвязи. Все, что нужно для такой атаки — это аппаратная платформа Arduino, чип NRF24 и ноутбук.

В большинстве периферийных устройств Logitech, Microsoft и A4Tech чаще всего используются чипы NRF24 c частотой 2,4 ГГц, поэтому для перехвата и клонирования трафика необходим трансивер с аналогичным чипом.

Перехват через SDR

В ходе прошлогоднего исследования MouseJack специалисты Bastille Networks просканировали эфир при помощи чипа NRF24. Экспертам Positive Technologies удалось воспроизвести атаки с фальсификацией устройств и осуществить прослушку как с помощью с NRF24-модуля, так и посредством SDR-трансивера. Используя для атаки последний метод, злоумышленникам не нужно возиться с проводам и программировать Arduino; все что нужно сделать — воткнуть SDR в USB и запустить сканер. Минус в том, что такое устройство достаточно дорогое: например, HackRF One стоит около $380.

Как обезопасить себя

Большинство USB-трансиверов не позволяет обновить прошивку, поэтому устранить уязвимости программным способом невозможно. Проверить, является ли ваша мышь или клавиатура уязвимыми, можно на сайте.

Старайтесь следовать одному простому правилу — не используйте беспроводные клавиатуры и мыши для ввода конфиденциальных данных (важных паролей, данных кредитных карт, логинов и т.д.). Особенно это правило касается общественных мест.