Кіберзагрози вийшли на новий рівень. До цього моменту хакери вже неодноразово робили спроби атак на критичні інфраструктури. Але на цей раз, за інформацією FireEye, зловмисники провели атаку на нез’ясований завод (а ні галузь, а ні місце розташування не відомі).

Вважається, що завод розташований десь на Близькому Сході, і після атаки він був змушений закритися для оцінки збитку. Це перший відомий випадок подібної атаки.

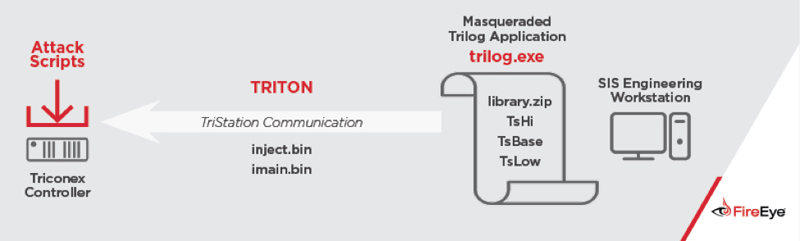

Зловмисники завантажили шкідливе ПЗ у систему промислової безпеки Safety Instrumented System (SIS). Програма була названа TRITON. На думку фахівців, хакери тренувалися у своїй здатності відключення деяких параметрів безпеки з метою нанесення фізичної шкоди інфраструктурі. І вважається, що за хакерами стоїть ні багато ні мало, а якась держава. Тому що створення програми таких масштабів вимагає чималих інвестицій як інтелектуальних, так і матеріальних. Зрозумілим є одне, хтось відточує свої навички й готується до нападу. На кого та коли поки не ясно.

TRITON належить до сімейства шкідливих програм, із числа загальнодоступних, призначених для атак на промислові системи управління industrial control systems (ICS). Ця програма подібна до хробака Stuxnet, який у 2009-2010 роках був використаний для атаки на ядерну програму Ірану (із ладу були виведені 1368 центрифуг IR-1 для збагачення урану). Або того ж Industroyer, який був розгорнутий командою Sandworm проти України у 2016 році (інцидент, що стався в ніч із 17 на 18 грудня 2016 року за Києвом, коли була відключена електроенергія у 20% населення міста).

За інформацією фахівців, TRITON “хакнув” робочу станцію й почав вражати контролери, які відповідають за безпеку роботи обладнання, яке бере участь у технологічному процесі.

Але в результаті втручання деякі контролери, у відповідь на вплив ззовні, увійшли в безпечний стан і відключили завод. Це дозволило операторам провести розслідування та вичленувати шкідливий код. Програма настільки «хитра», що, мабуть, повинна була перезапустити контролери, «які відмовилися співпрацювати», щоб виключити вмикання сповіщень.

Але в результаті втручання деякі контролери, у відповідь на вплив ззовні, увійшли в безпечний стан і відключили завод. Це дозволило операторам провести розслідування та вичленувати шкідливий код. Програма настільки «хитра», що, мабуть, повинна була перезапустити контролери, «які відмовилися співпрацювати», щоб виключити вмикання сповіщень.

Катастрофи вдалося уникнути завдяки недолікам самої шкідливої програми. Але зловмисники вчаться на своїх помилках. І наступного разу це може привести до відключення більшого числа споживачів від енергомереж або ж у гіршому випадку – до техногенної катастрофи. Бути може, ми вже стоїмо на порозі кібервійни. І тому, на державному рівні необхідно проводити заходи, щодо поліпшення кібербезпеки нашої країни, що знаходиться в умовах гібридної війни.

Джерело: Fireeye.com